Pikšķerēšana bija un joprojām ir viens no kibernoziedznieku iedarbīgākajiem rīkiem — maldinātie lietotāji paši nodod krāpniekiem konfidenciālus datus un sniedz piekļuvi savām ierīcēm.

Pikšķerēšana bija un joprojām ir viens no kibernoziedznieku iedarbīgākajiem rīkiem — maldinātie lietotāji paši nodod krāpniekiem konfidenciālus datus un sniedz piekļuvi savām ierīcēm.

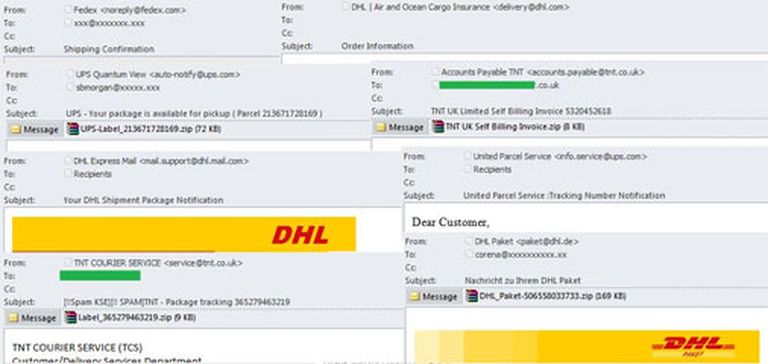

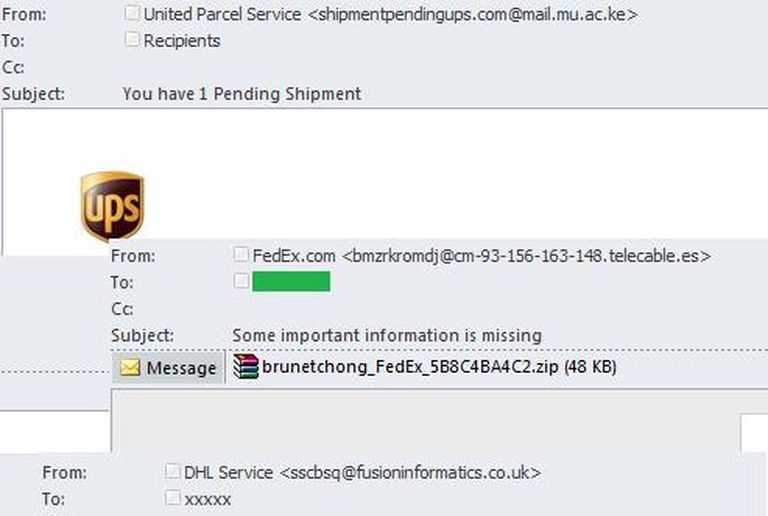

Par piemēru izmantojot pikšķerēšanas vēstules, ko surogātpasta izplatītāji maskē kā oficiālus paziņojumus no labi zināmiem piegādes pakalpojumu dienestiem, kiberdrošības eksperti atklāj hakeru galvenos paņēmienus un pastāsta, kā neuzķerties uz viņu makšķeres.

Kaspersky Lab iekšējā statistika liecina, ka pikšķerētāju vidū vispopulārākie starptautiskie piegādes dienesti ir DHL, FedEx, UPS un TNT. Lai piešķirtu saviem e-pastiem autentisku izskatu, blēži cenšas atdarināt to firmas stilu, domēnu nosaukumus, mājaslapas un dažādu paziņojumu veidnes. Turklāt

pikšķerētāji pārdomā viltotās vēstules noformējumu līdz vissīkākajai detaļai:

no satura līdz nosūtītāja adresei.

Piemēram, lai padarītu atpakaļadresi pēc iespējas «oficiālāku», krāpnieki par nosūtītāja apzīmējumu izmanto lielu uzņēmumu sūtījumiem tipiskus vārdus info, service, noreply, mail vai support. Lai izskatītos pārliecinošāk, par servera domēna nosaukumu aiz zīmes @ tiek norādīti faktiskie vai ļoti līdzīgi īstajiem uzņēmumu domēni. Tādējādi lietotājs pavisam vienkārši var saņemt no adresesnoreply@fedex.com, kas neizraisa aizdomas, nosūtītu pikšķerēšanas vēstuli.

Arī e-pasta temats viltotajās vēstulēs lielākoties izskatās samērā ticami.

Hakeri izmanto to, ka pakas nosūtītāji vai tie, kuri gaida piegādi, raizējas un nekavējoties reaģē uz jebkādu informāciju, kas kaut kādā veidā ir saistīta ar sūtījumu. Tieši tāpēc vēstules virsrakstā blēži parasti izmanto nosūtīšanas un piegādes statusa, maksājuma apstiprinājuma un sūtījuma izsekošanas tematus. Vēl vēstules tematā pikšķerētāji mēdz norādīt, ka radušās kaut kādas problēmas ar lietotāja personīgo kontu.

Savas vēstules ļaundari cenšas noformēt pazīstamu uzņēmumu firmas stilam pēc iespējas līdzīgākā manierē. Tiek liktas lietā uzņēmumam raksturīgās krāsas, logotipu atdarinājumi, tipiskas frāzes, piemēram, «Šī vēstule ir izveidota automātiski, lūdzu, neatbildiet uz to», saites uz uzņēmuma oficiālajām vietnēm un kontaktinformācija atgriezeniskajai saitei.

Turklāt viltota piegādes pakalpojumu dienesta e-pasta saturs ir sastādīts tā, lai piespiestu lietotāju noklikšķināt uz norādītās saites un ievadīt savu personisko informāciju pikšķerēšanas vietnē vai atvērt pielikumu un tādējādi instalēt savā datorā ļaunprogrammatūru. Savās vēstulēs pikšķerētāji paziņo lietotājiem, ka ar viņu sūtījumu gadījusies kāda kļūme vai ka viņu rīcībā ir tikai pāris dienu, lai izņemtu paciņu. Krāpnieki bieži «izsūta» paku nosūtītājiem rēķinu e-pasta pielikumā vai mudina lietotājus noklikšķināt uz saites vēstulē, lai atrisinātu problēmu.

Pikšķerēšanas paziņojumu piemēri ar pazīstamu piegādes dienestu nosaukumu izmantošanu

«Slaveni zīmoli ir hakeru iecienīts mērķis, jo daudz vienkāršāk var pievērst lietotāju uzmanību krāpnieciskām vēstulēm, ko rakstījuši populāri un zināmi uzņēmumi, un tātad arī izredzes, ka lietotājs «uzķersies» un pats sniegs blēžiem visu viņiem vajadzīgo informāciju, ir augstas,» stāsta Kaspersky Lab vecākā surogātpasta analītiķe Tatjana Ščerbakova. «Kibernoziedznieki pieliek lielas pūles, lai padarītu vēstuli maksimāli līdzīgu īstai, tomēr uzmanīgs lietotājs var pazīt viņu trikus. Piemēram, ja paziņojumā ar dažādiem ieganstiem saņēmējam lūdz sniegt vai apstiprināt kādu personisko informāciju, lejupielādēt datni vai noklikšķināt uz saites, turklāt norādot uz steidzamību vai kaut kādām sankcijām par prasību neizpildi, tad tas viss ir krāpnieciskas vēstules pazīme.

Par viltojumu liecina arī tas, ja nesakrīt vēstules tekstā ietvertās saites adrese un reālās lapas adrese,

uz kuru notiek pārvirzīšana. Arī pielikumiem ZIP, RAR un EXE formātā vajadzētu darīt lietotāju piesardzīgu — visbiežāk tieši šādās datnēs hakeri slēpj ļaunprogrammatūras. Un, protams, nevajag ignorēt mūsdienu drošības risinājumus, kas efektīvi bloķē šos un citus kiberdraudus.»