Tīmeklī atklāta jauna kiberspiegošanas kampaņa Darkhotel. Par uzbrucēju mērķi galvenokārt ir kļuvuši uzņēmēji un augstas amatpersonas, kas apmetas augstas klases viesnīcās.

Tīmeklī atklāta jauna kiberspiegošanas kampaņa Darkhotel. Par uzbrucēju mērķi galvenokārt ir kļuvuši uzņēmēji un augstas amatpersonas, kas apmetas augstas klases viesnīcās.

Līdztekus mērķuzbrukumiem tika izmantotas arī datņu apmaiņas tīklu lietotāju masveida inficēšanas metodes, tāpēc pašlaik visā pasaulē ir inficēti tūkstošiem datoru, norāda Kaspersky Lab. Kampaņas upuru vidū ir dažādu darbības jomu uzņēmumu ģenerāldirektori, viceprezidenti, kā arī augstākā līmeņa pārdošanas un tirgvedības vadītāji. Kibernoziedznieki ir nemanāmi darbojušies vismaz septiņus gadus.

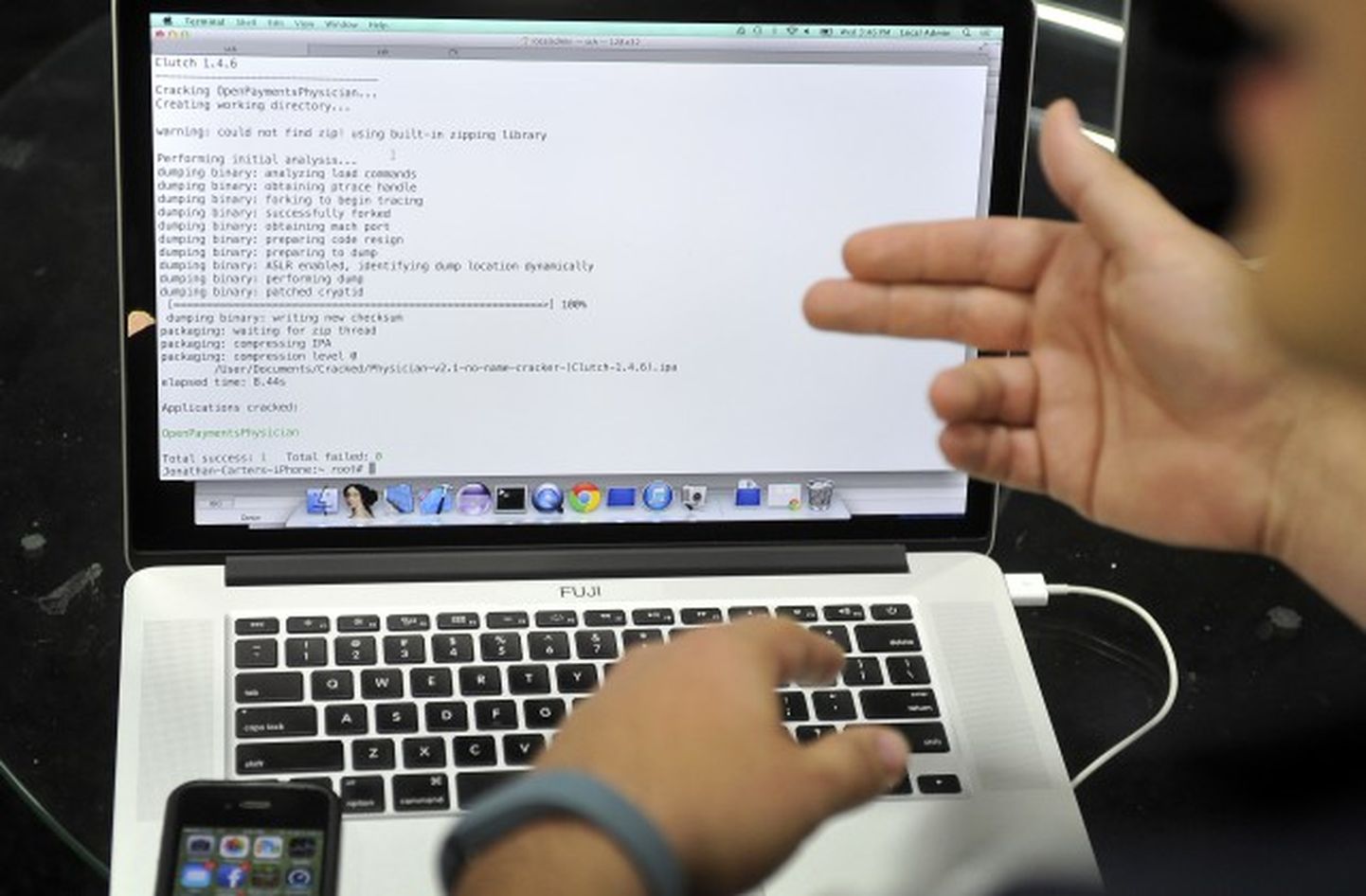

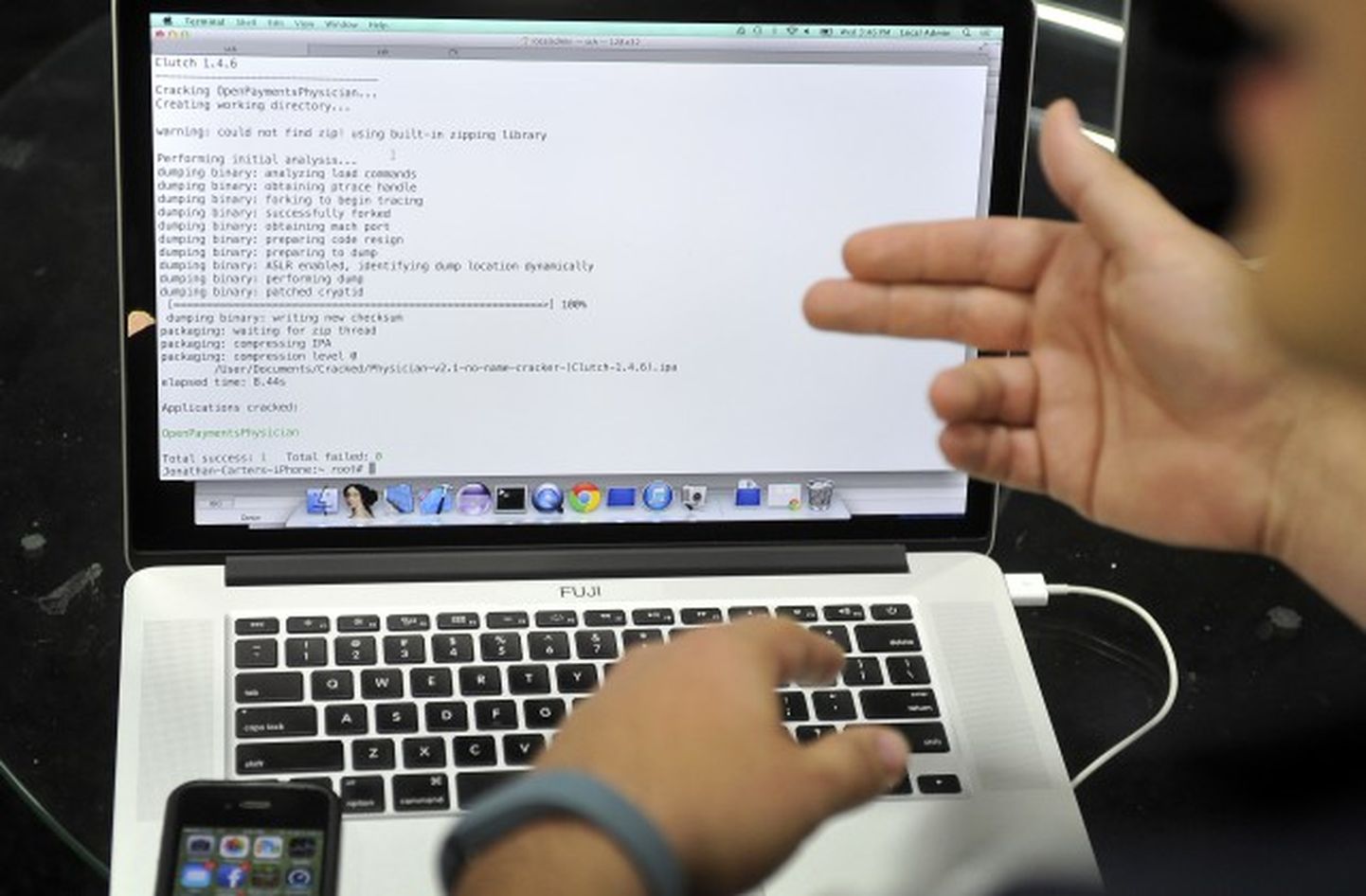

Uzbrucēji, kas pārvalda korejiešu valodu, izplatīja spiegošanas ļaunprogrammatūras trijos veidos: izmantojot datņu apmaiņas un vienādranga tīklus, mērķuzbrukumus pa e-pastu, kā arī publiskos Wi-Fi tīklus atsevišķās Āzijas viesnīcās. Pēdējais no minētajiem paņēmieniem ir vērsts pret augstām amatpersonām, kas veic uzņēmējdarbību un piesaista investīcijas Āzijas valstīs, tāpēc tas ir pelnījis īpašu uzmanību.

Šāda veida uzbrukuma mehānika bija rūpīgi pārdomāta: pēc tam, kad upuris bija apmeties viesnīcā un pievienojies uzlauztajam Wi-Fi tīklam, norādot savu uzvārdu ar istabas numuru, viņam automātiski tika piedāvāts lejupielādēt populāras programmas — Google Toolbar, Adobe Flash vai Windows Messenger — atjauninājumu. Patiesībā instalētāja palaišana izraisīja «sāndurvju» instalēšanu, kas kibernoziedzniekiem palīdzēja novērtēt, cik lielā mērā viņus interesē upuris un vai ir nepieciešams piegādāt sarežģītākus rīkus. To vidū bija taustiņspiedienu reģistrētājs, Trojas zirgs Karba, kas vāc informāciju par sistēmu un instalētajām drošības programmām, kā arī modulis, kas zog Firefox, Chrome un Internet Explorer saglabātās paroles kopā ar piekļuves datiem vairākiem pakalpojumiem, tostarp Twitter, Facebook un Google.

Cits šā grupējuma darbības virziens ir saistīts ar mērķsūtījumiem pa e-pastu, ietverot tajos kaitīgus moduļus. Sūtījumi tika adresēti aizsardzības rūpniecības uzņēmumiem, kā arī valsts iestādēm un sabiedriskajām organizācijām. Vairākus pēdējos gadus šo vēstuļu pielikumā tika ietverts Adobe programmatūru ievainojamību mūķis, vai arī tās saturēja saites uz interneta resursiem, kas izmanto agrāk nezināmas pārlūka Internet Explorer ievainojamības.

Citi inficēšanas paņēmieni nav tik izsmalcināti un mērķtiecīgi: piemēram, uzbrucēji Japānas datņu apmaiņas resursos izplata Trojas zirgu, arhīvu sastāvā maskējot to par videodatņu atšifrētāju, kas tiek lejupielādēts desmitiem tūkstošu reižu.

«Šis nav vienkāršs mērķuzbrukums, bet gan precīzi aprēķināta operācija, lai gan līdztekus ķirurģiskai precizitātei mēs novērojam klasiskus e-pasta sūtījumus un pavisam nemērķtiecīgu Trojas zirga izplatīšanu, izmantojot datņu apmaiņas tīklus, — iespējams, ļaundari vienas kampaņas ietvaros vienlaikus risināja vairākus uzdevumus,» komentē Kaspersky Lab vadošais antivīrusu eksperts Vitālijs Kamļuks. «Līdztekus uzticamas drošības programmatūras izmantošanai mēs iesakām piesardzīgi izturēties pret programmu atjaunināšanu ceļojumu laikā — labāk par to parūpēties pirms brauciena. Virtuālā privātā tīkla tehnoloģiju vai vismaz HTTPS protokola izmantošana, pieslēdzoties internetam ceļojuma laikā, arī ir obligāts pasākums aizsardzībai pret šādiem uzbrukumiem.»